热门资讯

2022年网络安全预测:不断扩大的攻击面将导致威胁无处不在

2021/12/1 9:59:33来源:四季小常识浏览:8443

根据FortiGuard Labs发布的相关报告称,2022年来自网络的安全威胁将更加严峻,他们将目光重点盯在了勒索软件攻击上,称其不断上升的数量,似乎预示着数量空前的攻击者正排队寻找受害者。他们预测,在2022年攻击将继续跨越整个攻击面,使IT团队忙于覆盖每一个可能的攻击途径。

未来网络安全仍然极具挑战,因为疫情的原因,云计算的采用和随时随地工作(WFA)的显著增长,以及物联网(IoT)和终端设备数量的增长,加上需要实时计算能力的创新应用程序的出现,应用环境将更加复杂化和边缘化,其攻击面也将被无限扩大。

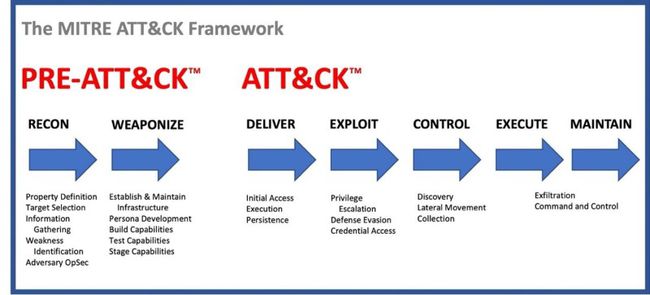

攻击框架-从左到右

当通过一个攻击链(如MITRE ATT&CK框架)查看时,其左手边是攻击者事前的努力,包括计划、发展和武器化战略。根据预测,攻击者将花费更多的时间和精力在侦察和发现零日漏洞方面的能力,利用新技术和扩展网络环境。

在右手边我们还将看到,由于不断扩大的“恶意软件即服务”市场,在右侧发起新攻击的比率将显著增加。除了出售勒索软件和其他“恶意软件即服务”产品,我们可能会看到新的犯罪解决方案,包括网络钓鱼和僵尸网络即服务等。

我们也会看到新的攻击增加。组织应该为新的攻击载体做好准备,比如Linux平台。Linux仍然运行着大多数网络的后端系统,直到最近,它在很大程度上被忽视。但已经开始看到新的基于Linux的攻击,比如Vermilion Strike,它是Cobalt Strike Beacon特性的一个恶意实现,可以在不被发现的情况下,以具有远程访问能力的Linux系统为切入目标。

类似地,微软正在积极地将WSL(用于Linux的Windows子系统)集成到Windows 11中。wsdl是一个兼容层,用于在Windows上运行Linux二进制可执行文件。在大量针对wsdl的恶意测试文件中看到过,这些文件正在充当装载器,其中许多带有恶意的有效载荷。他们只是缺乏将这些有效负载注入到WSL系统的能力。

更多针对Linux平台编写的僵尸网络恶意软件也被发现。这将进一步扩大攻击面,延伸到网络边缘。研究人员预计会有更多的活动针对传统上被网络罪犯忽视的边缘设备。

从上到下的威胁

针对卫星网络的攻击也被视为未来新的安全威胁。目前全球已经有六家主要的卫星互联网提供商,而据我们观察,我国政府也在计划卫星网络的规划建设工作。在报告中称,卫星基站作为卫星网络的入口点,本质上连接着每个人,每个地方,而针对卫星网络的新威胁,如ICARUS,这是一种概念验证的DDoS攻击,利用全球卫星的直接可访问性,从多个地点发起攻击。

卫星网络攻击最大的目标将是那些依靠基于卫星连接来运营业务的组织,那些向偏远地区提供关键服务的组织,以及那些为移动客户提供服务的组织,如邮轮、货船和商业航空公司。其他的攻击,比如勒索软件,肯定会接踵而至。

在另外一端,报告还预计会看到攻击者针对加密钱包的数字盗窃行为的增加。虽然银行能够通过加密和多因素身份验证抵御攻击,但许多数字钱包在笔记本电脑和智能手机上不受保护。

针对数字钱包的新攻击实例:一种新的假冒亚马逊礼品卡生成器专门针对数字钱包,用攻击者的钱包替换受害者的钱包。ElectroRAT将社会工程与自定义加密货币应用程序和新的远程访问木马(RAT)相结合,针对多个操作系统,包括Windows、Linux和macOS。我们认为,当数字钱包推广应用进一步提高,会有更多的恶意软件蠢蠢欲动。

核心到边缘的威胁

报告还预测,攻击将继续跨越网络,包括针对操作技术(OT)系统的攻击的增加。根据美国CISA最近的一份报告显示,越来越多的勒索软件攻击针对关键基础设施,已经证明勒索软件对操作技术(OT)资产和控制系统的威胁正在上升。这是由于IT和OT网络的近乎普遍的融合,使得一些攻击可以通过被破坏的家庭网络和远程设备来攻击OT系统。

传统上,对OT系统的攻击是高度专业化攻击者的领域,他们知道如何绕过ICS和SCADA系统。但即使是那些高度专业化的能力和工具,现在也被包含在可以在暗网上购买的攻击工具包中,使它们可以被更广泛的、技术远不如它们的攻击者使用。

在网络的另一端,基于边缘的新挑战也正在出现。离地攻击(living-off-the-land)是一种技术,允许恶意软件和攻击者在受威胁的环境中利用现有的工具集和功能。这使得攻击和数据外渗看起来像正常的系统活动,而不被注意到,因为他们使用合法的工具来执行他们的恶意行动。

随着边缘设备变得更加强大,拥有更多的本地功能,当然还有更多的特权,新的攻击将被设计为生活的边缘之外。在这些边缘环境中的恶意软件将使用本地资源监控边缘活动和数据,然后窃取、劫持甚至勒索关键系统、应用程序和信息,同时避免被发现。

我们应该做些什么?

安全专家认为防御这波新的威胁需要一种整体的、集成的安全方法,传统的点式产品需要被设计成作为统一解决方案进行互操作的安全设备所取代,无论它们部署在何处。他们需要用统一的策略保护每个用户、每个设备和每个应用程序,这些策略可以从一端到另一端跟踪数据和事务。集中式管理还将有助于确保策略的一致执行、配置和更新的及时交付,以及集中收集和关联网络中任何地方(包括云环境中的、云环境之间和云环境内)可能发生的可疑事件。

各组织被强烈敦促通过强化他们的Linux和其他传统上比较低调的设备来扩大他们的安全能力。它们还应配备旨在保护、检测和应对针对这些设备的威胁的工具。类似地,组织在采用新技术时,无论是升级基于windows的系统还是增加基于卫星网络的连接,都需要采取安全第一的方法,以确保在将保护措施添加到网络之前已经做好了准备。

安全工具的选择应基于其检测和预防已知和未知威胁的能力,并在建立滩头阵地或交付恶意负载之前对主动威胁进行实时响应。为了提供帮助,需要在整个网络中广泛部署人工智能和机器学习能力,以基线化正常行为,并立即响应变化,并在执行有效负载之前检测和禁用复杂的威胁。

在将收集到的大量数据关联起来以检测恶意行为方面,它们也是必不可少的,包括使用威胁源和攻击配置文件来预测攻击可能发生的最有可能的地方,并主动加强这些防御。其他先进技术,如欺骗,也应考虑将传统的被动网络转变为主动防御系统。

报告最后表示,威胁没有减弱的迹象,组织应尽早做好准备,不然在灾难降临之时将为时已晚。广泛部署、深度集成和动态自动化安全工具,再加上高性能和超可伸缩性,将被视为之后一段时间内在网络上运行业务方式的安全标志。